Malware Android : la menace s’accentue avec Obad

Distingué, dans la foule des logiciels malveillants, pour sa virulence et son niveau de sophistication, le cheval de Troie Obad sévit actuellement sur Android.

Nom de code : Obad. Nature : cheval de Troie.

Repéré par Kaspersky Lab, ce malware sévit actuellement sur Android. Dans la foule des logiciels malveillants, il se distingue par sa virulence et son niveau de sophistication.

Outre les nombreux liens de parenté qu’il entretient avec ses homologues développés pour les systèmes Windows, sa structure ultra-complexe composée de plusieurs couches de chiffrement lui permet de passer inaperçu auprès des solutions antivirus.

Répertorié Backdoor.AndroidOS.Obad.a dans les registres de Kaspersky (qui a mis à jour ses produits en conséquence), Obad exploite plusieurs failles de sécurité.

En premier lieu, une vulnérabilité encore non corrigée dans le logiciel DEX2JAR, utilisé pour convertir des APK en archives Java (JAR).

Autre brèche, la gestion des fichiers AndroidManifest.xml, où sont renseignés les paramètres d’exécution de chaque application en respect du guide de bonnes pratiques de Google.

Obad modifie ces déclarations de conformité pour accentuer son emprise sur le système, sans pour autant être suspecté.

Troisième vecteur, une faille « 0-day » par laquelle des applications malveillantes peuvent accéder au niveau de privilèges d’un administrateur, là aussi sans que cette élévation soit détectée comme nuisible.

Une fois installé, ce Trojan tente d’obtenir un accès root en forçant la commande « su id ». Une manipulation qui facilite la prise de commande à distance pour récupérer, depuis un serveur de contrôle, des informations personnelles.

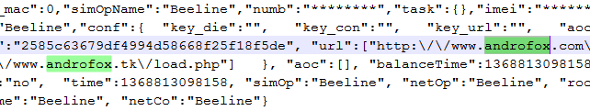

Adresse MAC du terminal infecté, nom de l’opérateur réseau, numéro de téléphone, identifiant IMEI, heure locale : tous ces éléments sont envoyés, sous la forme d’un fichier JSON, à l’adresse androfox.com.

Les pirates ont aussi la possibilité de commander Obad par SMS, pour lui demander d’effectuer un ping, de se connecter à une adresse IP, de télécharger d’autres virus ou encore d’envoyer à son tour des textos… vers des numéros surtaxés.

Si les SMS sont justement son principal vecteur de diffusion, Obad sait aussi se propager par liaison Bluetooth. Il arrive que le smartphone touché connaisse des ralentissements lorsque les connexions sans fil (également le Wi-Fi) sont activées.

La complexité de sa programmation rend très ardue la tâche des éditeurs de solutions de sécurité : une partie du code est cryptée. Les appels à des clés de déchiffrement sont multipliés pour brouiller les pistes.

L’un de ces jetons est d’ailleurs externalisé : il se trouve dans un élément de la page accessible à l’adresse URL http://www.facebook.com.

Pour l’heure, la percée d’Obad reste néanmoins anecdotique avec, dans l’intervalle du 7 au 9 juin, tout juste 0,15% des tentatives d’infection de terminaux Android.

—— A voir aussi ——

Quiz ITespresso.fr : maîtrisez-vous vos informations personnelles sur Internet ?

Crédit photo : DeiMosz – Shutterstock.com