Sécurité IT : le botnet Andromède a ses poupées russes

G Data estime que le botnet Andromède/Gamarue a repris du service à travers un programme malveillant qui exploite un procédé de stéganographie. Explications.

Également connu sous l’appellation Andromède et considéré comme l’un des principaux vecteurs de diffusion du cheval de Troie bancaire ZeuS en 2011, Gamarue refait surface.

L’éditeur allemand G Data a découvert plusieurs programmes malveillants visiblement liés à ce botnet. L’un d’entre eux attire tout particulièrement l’attention. Non pas parce qu’il se propage par l’intermédiaire de macros Word, mais parce qu’il utilise une technique de camouflage par stéganographie : sur le principe des poupées russes, il se révèle par étapes jusqu’à atteindre son objectif.

Tout s’articule autour d’un document texte piégé, généralement diffusé par e-mail sous la forme d’un fichier légitime en apparence. Dans le cas de l’échantillon étudié par G Data, il se nomme umova-3828.doc ; « umova » signifiant « contrat » en polonais.

Si les macros Office sont opérationnelles, l’ouverture du document lance la procédure d’infection. Si elles ne le sont pas, il est demandé à l’utilisateur de les activer à travers un double avertissement : non seulement via le système d’alertes de Word, mais aussi directement dans le contenu du document… avec une faute d’accord. La formulation erronée « macroses » est effectivement utilisée aux lieu et place de la graphie « macros », qui devrait s’imposer en langue anglaise. Une erreur qui pourrait, dans l’absolu, suffire à mettre la puce à l’oreille de l’utilisateur.

La macro malveillante génère d’abord un fichier exécutable (TEMPopenwrite.exe sur l’échantillon de G Data ; il est possible qu’un antislash manque et qu’il s’agisse en fait d’openwrite.exe dans le dossier TEMP\). Elle y intègre ensuite des données qu’elle extrait au préalable du document Word.

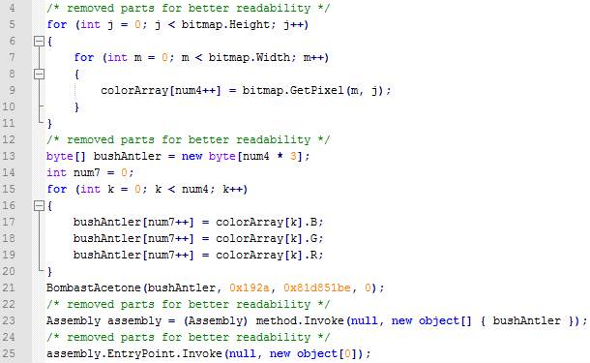

La dernière ligne de code lance l’exécution de TEMPopenwrite.exe. Codé en .NET, l’exécutable extrait une image bitmap contenue dans son répertoire .resource. Les valeurs binaires correspondant à chacun des sous-pixels de cette image sont ensuite regroupées en une matrice d’octets finalement déchiffrée pour créer un nouveau fichier.

Ledit fichier, une fois exécuté, met en mémoire un troisième programme avec la fonction VirtualAlloc(). Puis il le lance. S’enclenche alors une vérification de code au sein de TEMPopenwrite.exe… puis le décryptage d’une partie des données. Celles-ci sont compilées sur la machine infectée dans un ultime exécutable : msnjauzge.exe. Lequel se connecte au(x) serveur(s) de Gamarue tout en ajoutant une entrée dans le registre pour se lancer automatiquement à chaque démarrage.

G Data n’a pas pu déterminer à quelles fins le botnet est exploité : le serveur de commande et de contrôle contacté par l’échantillon étudié (hxxp://ss77.37to.ru/mail/inbox ; les « t » ont été remplacés par des « x » pour des raisons de sécurité) n’a pas transmis davantage d’informations vers la machine infectée. Il semble que l’objectif soit de contaminer un maximum de PC et d’y vendre l’accès sur le marché noir.

Crédit image : lolloj – Shutterstock.com