Sécurité IT : ces robots qui percent la « défense immunitaire » de Facebook

Selon une étude universitaire réalisée au Canada, la sécurité de Facebook face à une attaque automatisée via des « bots sociaux » est compromise.

Des chercheurs canadiens de l’University of British Columbia (UBC, Vancouver) ont publié les résultats d’une étude démontrant le manque de sécurité des réseaux sociaux face à une attaque qui s’appuie sur des « bots sociaux« .

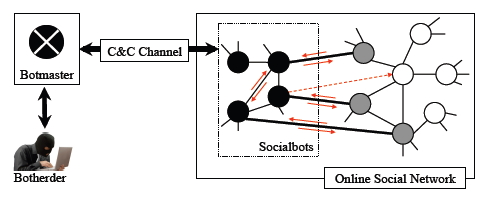

En huit semaines, ils ont créé un réseau de 102 robots sociaux (« socialbot network » ou SbN) en imitant les usages d’internautes, en récupérant des statuts d’utilisateurs et des éléments associés (images…).

Une fois alimenté, le SbN a été pointé sur le plus représentatif des réseaux sociaux : Facebook.

Cette technique d’attaque a permis d’infiltrer le système de sécurité de la plate-forme communautaire baptisée « Défense Immunitaire de Facebook » (Facebook Immune System, censé détecter ou stopper les socialbot networks quand ils sont opérationnels).

Celui-ci n’a finalement repéré et supprimé que 20 des faux comptes générés par bot, affirment les étudiants-chercheurs. Et uniquement ceux utilisant des avatars féminins.

Les chercheurs ont eu le champ libre sur le site. Ils ont pu envoyer 8570 demandes d’ajouts aux listes d’amis, dont 3055 ont été acceptées.

Ils ont ainsi découvert que 20% des utilisateurs ont accepté les demandes de ces « personnes » inconnues (mais ils ont été influencé car les photos de profil étaient tirées des images les mieux notées sur le site HotorNot.com…).

Une fois en place, les robots ont tenté d’ajouter les amis de leurs premières victimes, avec cette fois un taux de réussite de 60%.

En moyenne, chaque compte a réussi à capter 20 amis sur la période de test, certains en ayant accumulé jusqu’à 90.

Mais le taux d’infiltration était volontairement bas (moins de 20 demandes par jour) pour éviter le filtrage « captcha », ces tests destinés à repérer les comptes créés artificiellement par des machines.

La portée volontairement limitée de l’attaque a néanmoins permis d’extraire 250 Go de données personnelles ayant une valeur commerciale, note TechCrunch.

Les chercheurs affirment que des bots sociaux de ce type sont vendus pour moins de 30 dollars sur le marché noir.

Et que des entreprises se spécialisent dans la résolution humaine des « captchas » par des salariés dans les pays émergents (ils facturent 1 dollars les 1000 captchas, avec 98% de taux de réussite).

Conclusion : il reste des brèches pour contourner les procédures de contrôle conçues pour Facebook.

Et il est impossible de savoir combien de faux comptes espionnent déjà les 750 millions d’utilisateurs de Facebook.

« Malheureusement, le résultat est une faille alarmante pour la vie privée et a des implications importantes pour les autres systèmes logiciels utilisant les informations des réseaux sociaux« , conclut l’étude.

Logo : © Cybrain – Fotolia.com