Tribune sécurité IT : ce qu’il faut retenir de Black Hat Europe 2013

Gestion des terminaux mobiles, systèmes industriels (SCADA), informatique embarqué…La sécurité est dans tous ses états à l’occasion de Black Hat Europe qui s’est déroulée mi-mars.

La toute dernière session de la Black Hat Europe 2013 s’est déroulée du 12 au 15 mars 2013 à Amsterdam.

Cet événement reste incontournable en tant que formidable reflet des évolutions à venir du périmètre SSI traditionnel.

Le leitmotiv majeur des participants de ce salon des professionnels de la sécurité IT (déclinaison européenne du modèle américain) reste qu’au-delà de toutes les théories existantes sur « comment les systèmes, applications sont censés fonctionner », la maîtrise des systèmes ne peut pas se passer de la connaissance de « comment les choses ne vont plus fonctionner en conditions de défaut… ».

C’est bien là un des des fondements du hacking originel.

On y a trouvé un choix de technologies phares et ciblées pour des démonstrations qui apparaîtront somme-toute assez classiques. Mais, une fois passé l’effet de nouveauté, elles aujourd’hui sont parlantes :

– durcissement de Windows 8 apps, qui, à de rares exceptions, montre qu’il ne faut pas confondre « security software » et « secure software;

– manipulation avancée de pile et contournement XML;

– attaques en règle des dizaines de solutions de gestion des parcs de terminaux mobiles (MDM) qui émergent. Pour les attaques de mobiles, la démarche est simple : le device volé est mis en cage de faraday, attaqué en local, rootkité … L’idée de fin de présentation est de remettre en état le device avant de le rendre à son propriétaire. Combien d’entre eux verront la différence ou auront une démarche de remise en état avant de les réutiliser ?

– framework de pentest pour smartphone, advanced iOS pentesting;

– hacking d’appliances de sécurité, de système de vidéo conférence;

– syndrome « next generation » pour 0-Day, mobile rootkit, semantic signature, metamorphic malware.

On a également perçu une très forte ouverture internationale par la diversité des intervenants : Jay, Vivek, Jacob, Zhenhua, Marc, Nikita et Svetlana …Une année encore sous très forte dominante masculine.

Il est intéressant de recouper les très nombreux commentaires similaires faits cette année sur l’intérêt, l’activité, la demande de coopération (ou à l’inverse les blocages fermes) issus des Agences Nationales de Sécurité…

A noter une démonstration particulièrement complète du russe Nikita Tarakanov sur les failles de sécurité des technologies Huawei, issues, selon ce chercheur, de rien moins que d’un manque de maîtrise technique des concepteurs/développeurs.

On a entrevu de nouveaux angles d’approche : essentiellement par une présence accrue de nouvelles problématiques d’informatique embarquée ou remise à niveau innovantes d’environnements a priori connus.

Le piratage des réseaux Wi-Fi a été revu via l’approche de Deral Heiland : cette approche consiste à utiliser le broadcast SSID pour injecter des attaques variées dans les équipements wireless ou les consoles de management.

Utilisant les 32 caractères du SSID, Deral formate des chaînes d’attaques et démontre la possibilité de XSS, CSRF et autres injections de commande ! Sur le modèle démontré en séance <IMG SRC= »//ld1.ns/a.jpg »>.

De façon comparable, Brad Antoniewicz revisite le hacking des cartes d’accès Proxy Card et Iclass.

Les fonctionnalités de sécurité (authentification, cryptographie pour les échanges ou les données personnelles) de ces cartes de nouvelle génération sont toutes détournées : réalisation de clones, de Yes-Card, broadcast d’ouverture de portes ou pire encore : portes bloquées !

Deux sujets industriels ont fait leur apparition cette année :

– l’analyse complète, avec un benchmark de tests fourni, pour les réseaux de véhicule. Présents dans des millions de véhicules, ils restent assez peu connus.

Bien entendu, leur analyse montre immédiatement les possibilités d’altération, de spoofing, … avec les conséquences immédiates sur le comportement de la voiture.

Ne manque plus que la connectivité Internet pour rendre tout cela accessible en mouvement ! Le chaos sur nos routes ?

– Le même travail a été réalisé sur les équipements médicaux. Et cela fait froid dans le dos !

Premiers retours d’études « in vivo » de sujets innovants : 2 sujets ont retenu l’attention d’une large audience.

– Le concept d’honey pot répondant développé par Alexei Sintsov.

Concept principal de ce retour d’expérience : « la défense peut être agressive ».

Sur la base d’un site factice DefCon Russia, vulnérable SQL Injection, Alexei tente de faire installer aux pirates qui le testent une applet Java, présentée comme nécessaire au bon fonctionnement du site interne.

20% des pirates font confiance et sont pris ! Bien entendu, cette applet n’est pas inactive et permettra à Alexei d’identifier l’attaquant voire plus.

– La conférence majeure (en terme d’attention et de relais dans les médias) est la conférence SCADA/ICS de Kyle Wilhoit, chercheur de l’équipe Future Threat Research de Trend Micro.

Les problématiques de sécurisation des systèmes industriels sont au cœur de l’actualité en France.

A l’occasion de la célébration de ses 20 ans, le CLUSIF annonce la création en 2013 d’un groupe de travail « Systèmes industriels », en corrélation avec les travaux de l’ANSSI autour des OIV (Opérateurs d’Importance Vitale).

Stuxnet and co sont encore bien présents, jusque dans les souvenirs du grand public.

Sur Black Hat Europe 2013, nous avons eu droit à un rappel des problématiques de sécurité déjà connues de ces types de systèmes : peu ou pas de sécurité dans les designs initiaux, des protocoles anciens comme DNP3 ou ModBus avec des vulnérabilités publiées (en 2012, 171 vulnérabilités pour 55 vendeurs), des objectifs de productivité et d’uptime plutôt que protection des données ou des communications…

La présentation a été consacrée au retour d’expérience en cours.

Kyle a crée dans le sous-sol de sa maison une réplique complète d’un système industriel, simulant le système de contrôle de distribution d’eau d’une petite ville de province américaine.

Les systèmes accessibles par Internet comportent des systèmes ICS de contrôle-commande, un système de contrôle et de supervision SCADA ainsi qu’un système informatique de back-office tradtionnel, avec des documents, des fichiers XL crédibles…

Le tout positionné sous un infrastructure de contrôle d’activité permettant à Kyle de suivre toutes les activités réalisées sur ces systèmes et de remettre en activité les « pompes » après un arrêt inopiné par exemple. Comme dans le monde réel…

Une fois le système mis en place (réalisé en fin d’année 2012), Kyle a observé en permanence (en mode 24/7) pendant une durée de quatre semaines l’intérêt suscité.

Ce retour d’expérience reste aujourd’hui unique sur deux aspects :

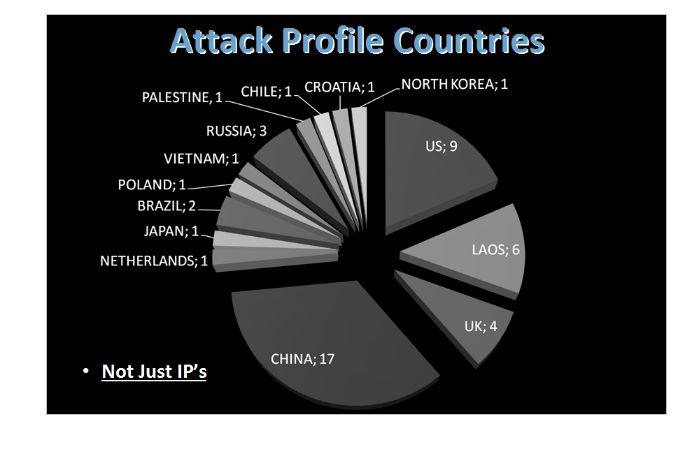

– une photographie précises des attaques retenues à partir du moment elles étaient ciblées, tentant de modifier les systèmes de pompe ou agissant sur les protocoles ModBus et DNP3, ainsi qu’en cas d’attaque DOS;

– la formalisation après coup du mode opératoire de certaines attaques.

En particulier l’utilisation des données des fichiers bureautiques pour faire du social engineering sur le « personnel de l’usine », une attaque spear fishing au nom du maire de la localité simulée, et après un processus discret de prise de contrôle, la mise en place d’outils de surveillance et exfiltration des données sur plusieurs jours. Le tout réalisé depuis la Chine…

Des sujets à suivre en 2013 sans aucun doute.

(Merci pour cette contribution synthétique à « LG » qui était présent au Black Hat Europe 2013)