Cyberespionnage : la guerre économique Chine – USA se joue aussi dans le silicium

Des sous-traitants chinois ont-ils intégré des puces « espionnes » dans des serveurs utilisés par des organisations américaines ? Bloomberg l’affirme.

Entre la Chine et les États-Unis, la guerre économique se déroule aussi dans le datacenter.

Les informations que Bloomberg a révélées à ce sujet ont eu l’effet d’une bombe. Une trentaine d’organisations américaines auraient été exposées à de l’espionnage électronique au travers d’une puce implantée sur des cartes mères de serveurs par des sous-traitants chinois.

Les serveurs en question ont été assemblés par Super Micro Computer. Cette société californienne fondée en 1993 par un ingénieur taïwanais a signé des contrats avec des banques, des fonds d’investissement, des hébergeurs, des fournisseurs de services cloud… ou encore des organes gouvernementaux comme le département de la Défense.

Le renseignement U.S. s’était véritablement saisi du dossier en 2015, averti par Amazon.

Le groupe e-commerce avait découvert le pot aux roses dans le cadre d’un audit relatif à une entreprise qu’il allait finalement acquérir. En l’occurrence, Elemental Technologies, dont les logiciels de compression sont exploités aussi bien dans l’industrie du film pornographique que par la NASA, le Congrès ou la CIA pour ses drones et caméras de surveillance.

La branche Amazon Web Services, qui supervisait l’audit, s’était penchée sur les serveurs utilisés pour mettre en œuvre les solutions d’Elemental Technologies. Les contrôles effectués au printemps 2015 par une société tierce ont révélé des puces qui ne figuraient pas sur le schéma des cartes mères.

Ressemblant à des coupleurs, elle embarquaient mémoire, capacité de calcul et connectivité réseau. Assez pour modifier du code à destination du processeur et ouvrir un canal de communication avec des machines distantes qui pouvaient envoyer des instructions.

Chaîne tendue

Le fait que Super Micro travaille, sur son site californien, avec des employés essentiellement chinois ou taïwanais, aurait facilité le suivi de l’activité de l’entreprise, voire l’infiltration d’espions.

En remontant la supply chain, le renseignement américain a repéré trois fournisseurs de cartes mères… et quatre de leurs sous-traitants qui auraient intégré, pendant au moins deux ans, lesdites puces.

Une unité de l’Armée populaire de libération dédiée à l’espionnage informatique aurait orchestré le démarche. Ce avec des émissaires qui se rapprochaient des directeurs d’usines en prétendant être de Super Micro ou proches du gouvernement chinois.

Apple aurait lui aussi découvert les puces, en mai 2015. L’année suivante, les ponts étaient coupés* avec Super Micro, officiellement pour un « incident de sécurité mineur ». Ce alors que le carnet de commandes avait pris du volume. La firme de Cupertino aurait, pendant un temps, songé à installer plus de 30 000 serveurs pour y déployer son assistant Siri en combinaison avec les technologies de recherche issues du rachat de Topsy Labs.

Apple dément formellement cette version et suggère que Bloomberg, malgré les 17 témoignages recoupés, se mélange les pinceaux avec un « incident isolé » survenu en 2016 (un pilote logiciel infecté sur un serveur Super Micro).

AWS aussi affirme ne jamais avoir découvert de puces suspectes et ne pas être au courant de l’enquête. Super Micro est sur la même ligne.

* Cet été, Super Micro a reconnu avoir « perdu deux gros clients » dont l’un a été identifié comme étant Apple. L’entreprise, qui revendiquait un chiffre d’affaires d’un milliard et demi de dollars en 2014, a été délistée du Nasdaq le 23 août après avoir remis en retard ses rapports annuel et trimestriel.

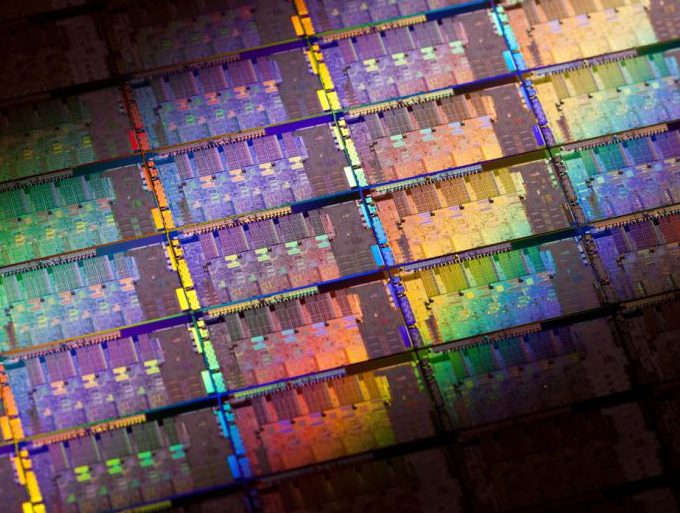

Crédit photo : Intel