Sécurité IT : ces vraies-fausses mises à jour qui n’installent pas que Flash

Palo Alto Networks attire l’attention sur l’évolution des techniques de camouflage des logiciels malveillants déguisés en installeurs d’Adobe Flash.

Ils ne sont pas nouveaux, mais de mieux en mieux déguisés.

Eux, ce sont les faux installeurs de Flash, d’après Palo Alto Networks.

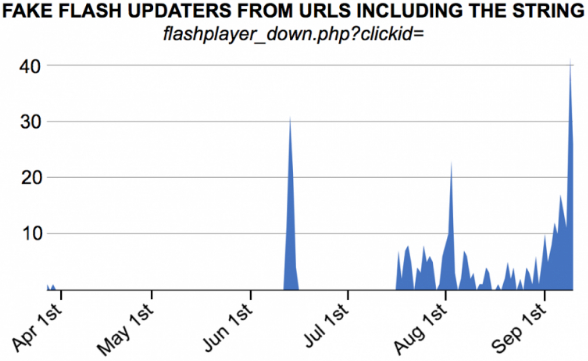

L’éditeur américain en a recensé un pic ces dernières semaines.

Il attire plus particulièrement l’attention sur un échantillon découvert au mois d’août. Celui-ci a la particularité de réutiliser des fenêtres issues de l’installeur officiel d’Adobe. Et d’aller jusqu’à effectuer véritablement une mise à jour de Flash. Mais pas avant d’avoir déployé un logiciel malveillant. En l’occurrence, le mineur de crypto-monnaie XMRig.

Un peu plus des deux tiers des 113 échantillons recensés entre le 25 mars et le 10 septembre ont été identifiés comme vecteurs d’installation de ce type de malware. Les autres leur sont apparentés, entre autres par la chaîne de caractères « flashplayer_down.php?clickid= » qu’ils possèdent dans leur URL.

Palo Alto Networks a davantage de doutes sur la manière dont les victimes potentielles étaient acheminées jusqu’aux faux installeurs, hébergés notamment sur des serveurs AWS.

Les cartes devraient être redistribuées à l’horizon 2020, échéance annoncée par Adobe pour la fin de la prise en charge de Flash. S’orchestrera un passage de relais avec les technologies ouvertes intégrées nativement dans les navigateurs web modernes.

Crédit photo : shutteratakan – Shutterstock.com