Sécurité IT : le malware Remote Control System devient mobile

Kaspersky et Citizen Lab ont mis le doigt sur des versions mobiles du malware vendu par l’éditeur italien HackingTeam aux gouvernements qui souhaitent mener des opérations d’espionnage.

Le territoire de conquête de Remote Control System s’étend désormais à 42 pays.

De son acronyme RCS, ce malware avait été découvert en 2013 par les équipes de Kaspersky et Citizen Lab. Exploité par des gouvernements à des fins d’espionnage généralement politique, il sévissait alors sur PC et Mac, avec des cibles comme le collectif Mamfakinch au Maroc, l’activiste Ahmed Mansour aux Émirats Arabes Unis ou encore l’agence média ESAT, spécialiste de l’Éthiopie.

Les deux laboratoires experts en sécurité informatique confirment aujourd’hui qu’il existe des versions mobiles de ce logiciel malveillant développé par l’éditeur italien HackingTeam. Android et iOS sont concernés au même titre que Windows Mobile et BlackBerry. Une analyse globale a permis de détecter, dans le monde, 326 serveurs de commande et de contrôle (C&C), dont deux situés en France, 24 au Canada, 32 au Royaume-Uni et 64 aux Etats-Unis. Sur la liste figurent aussi de nombreux pays en retrait au classement de Reporters sans Frontières sur la liberté de la presse : la Russie (148e ; 5 serveurs C&C), l’Égypte (159e ; 2 serveurs), la Chine (175e ; 15 serveurs)… ou encore l’Arabie Saoudite (164e ; 2 serveurs).

C’est dans le royaume de la dynastie al-Saoud – ou les tensions politiques sont fortes, entre pression démographique, crise du logement, chômage et libertés civiles – que le cheval de Troie a été découvert. La version Android fut la première mise au jour, cachée dans un fichier d’installation (.apk) de l’application Qatif Today, qui propose des actualités sur Qatif, une province à majorité chiite où les manifestations anti-sunnites se sont multipliées ces derniers temps.

Un malware dissimulé dans une application présentée comme légitime, cette technique a récemment été utilisée dans des attaques contre des activistes tibétains. Principaux canaux utilisés pour diffuser le logiciel : la messagerie électronique (phishing)… et les réseaux sociaux, notamment via un compte Twitter lié à Bahreïn (où la majorité de la population est chiite). Le lien raccourci publié au mois de mars pour l’application iOS a enregistré près de 20 000 clics.

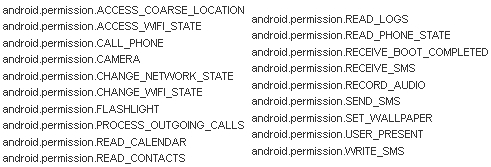

Une fois installé, le malware peut accéder à la mémoire de l’appareil mobile (e-mail, SMS/MMS, fichiers, journaux d’appels, agenda, liste d’applications) et aux éléments de navigation Web (historique, cookies, pages mises en cache). Il peut aussi utiliser appareil photo et microphone, enregistrer la frappe au clavier virtuel, faire des copies d’écran ou encore détecter un changement de carte SIM.

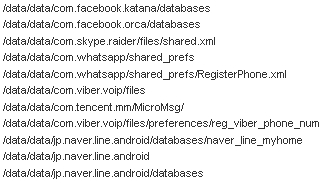

La version Android (MD5 : 8e64c38789c1bae752e7b4d0d58078399feb7cd3339712590cf727dfd90d254d) est protégée par la technologie DexGuard, ce qui complique l’examen du code source. Kaspersky et Citizen Lab ont tout de même repéré plusieurs applications ciblées : android.calendar, com.facebook, mais aussi de nombreux outils de messagerie instantanée comme com.tencent.mm, jp.naver.line.android et com.google.android.talk.

Remote Control System peut également être transmis lors de la connexion à un poste de travail sous Windows ou OS X. Sur Android, il utilise une faille (CVE-2012-6422) pour élever ses privilèges au niveau « root » et s’installer. Seul obstacle : la dernière version de l’OS mobile de Google, qui a intégré un rempart de sécurité. Mais celle-ci n’est encore installée que sur 13,6% du parc Android (au pointage du 4 juin 2014).

Sur iOS (MD5 : 35c4f9f242aae60edbd1fe150bc952d5), l’appareil doit être « jailbreaké », à moins que l’attaquant parvienne à utiliser, à distance, un outil comme EvasiOn. Ce qui fonctionnera à condition que le terminal ne soit pas verrouillé. Sur BlackBerry (MD5 : 14b03ada92dd81d6ce57f43889810087), c’est l’application JavaLoader qui est mise à contribution.

Lié à une solution d’administration complète avec des tableaux de bord permettant de définir de véritables scénarios d’espionnage, le malware est capable de stopper automatiquement ses opérations lorsqu’il détecte une présence hostile. Il consomme également peu d’énergie pour ne pas éveiller les soupçons des utilisateurs.

—— A voir aussi ——

Quiz ITespresso.fr : incollable sur Android ?

Crédit illustration : phoelix – Shutterstock.com