WannaCry : deux ans après, la menace n’est pas encore éteinte

Deux ans ont passé depuis l’assaut foudroyant de WannaCry. Bien que moins virulent, le rançongiciel reste actif et reste susceptible d’infecter un grand nombre de systèmes.

Deux ans après son assaut foudroyant, WannaCry reste présent dans le paysage des attaques informatiques, même s’il n’est plus aussi virulent.

Au moins un million de machines y sont encore exposées, à en croire les données du moteur Shodan, spécialisé dans la détection de vulnérabilités.

On parle là uniquement de machines connectées à Internet. Il faut donc potentiellement ajouter celles qui sont sur les mêmes réseaux locaux (surtout au vu du nombre de serveurs concernés).

2 years after WannaCry and there’s still 1.7M machines with SMB exposed to the Internet ?♂️ pic.twitter.com/QBFeI0wv7d

— —(÷[ Nate Warfield ]÷)— (@n0x08) May 12, 2019

Les premières alertes étaient remontées le vendredi 12 mai 2017.

WannaCry avait touché des entreprises privées comme Renault, FedEx et Vodafone, ainsi que des organisations publiques à l’image du système national de santé britannique.

Europol avait initialement fait état de 200 000 victimes dans 150 pays. Mais le bilan s’était vite alourdi.

Une riche filiation

Le rançongiciel s’est propagé en exploitant une faille dans le protocole SMB (partage de ressources réseau sur Windows). Ce grâce à un module issu d’un kit utilisé par la NSA à des fins de cyberespionnage.

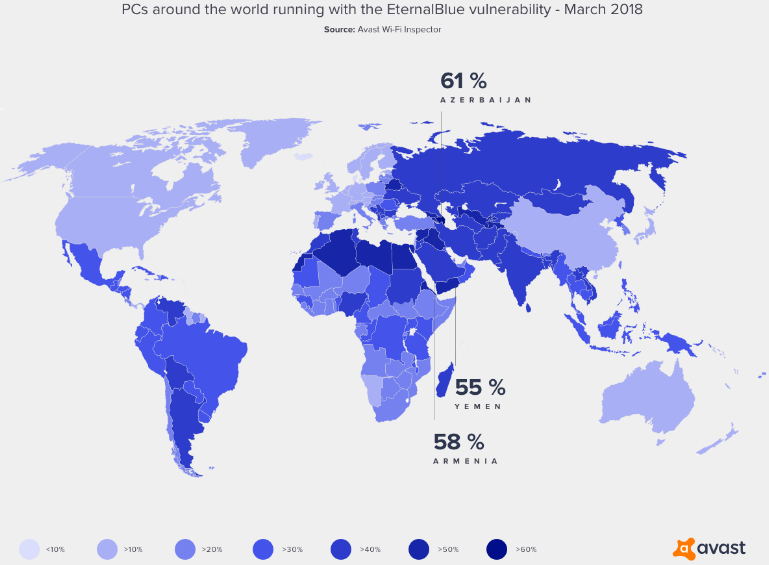

Ce module, nommé EternalBlue, avait filtré à l’initiative d’un groupe de pirates ayant déjà éventé auparavant plusieurs secrets du renseignement américain.

Au regard de la menace, Microsoft avait exceptionnellement étendu à des éditions obsolètes de Windows le correctif contre la faille SMB (diffusé plusieurs semaines avant les premières alertes).

D’autres logiciels malveillants exploitant la même faille on été découverts par la suite. Notamment le cheval de Troie bancaire Retefe et le mineur de cryptomonnaies Adylkuzz. Mais aussi d’autres rançongiciels, à l’image de NotPetya. Ce dernier fut ainsi baptisé de par sa ressemblance avec Petya, dont il exploite le code, mais modifié afin que les systèmes infectés ne puissent pas être entièrement restaurés.

On a également craint pour les systèmes Unix, au vu d’une faille similaire affectant Samba (équivalent de SMB).

Des initiatives concertées ont émergé à la suite de l’épisode WannaCry. Par exemple le site No More Ransom, né sous l’impulsion de la police néerlandaise, d’Europol et de McAfee. Il regroupe des outils destinés à aider les victimes de rançongiciels à récupérer l’accès à leurs données chiffrées.

Bien que de nombreuses variantes de WannaCry semblent non fonctionnelles, EternalBlue reste à la base de nombreux malware en circulation.

Probably the most interesting WannaCry thing now is it is still spreading – in fact there’s more spreading than when it began.

Why don’t we hear about it? Somebody broke the ransomware portion of the variants going around. Almost all of them – like 99%+ – don’t unpack.

— Kevin Beaumont ??♀️ (@GossiTheDog) May 12, 2019