Yubico a laissé une faille dans ses clés de sécurité

Yubico rappelle plusieurs de ses clés de sécurité physiques en raison d’une faille qui affaiblit les opérations de chiffrement.

Google n’est pas le seul à avoir des soucis avec ses clés de sécurité physiques.

Voilà quelques semaines, le groupe américain lançait un rappel visant les versions Bluetooth LE (Low Energy) de sa clé Titan commercialisée aux États-Unis.

Yubico fait de même à la suite d’une découverte remontant à la mi-mars : le firmware de ses clés Yubikey FIPS présente une faille.

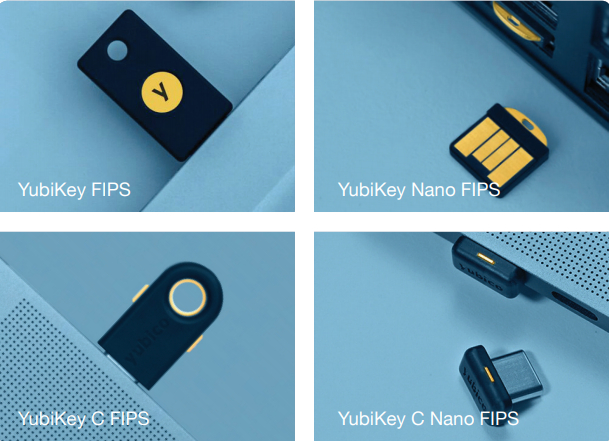

Cette gamme est ainsi dénommée en référence aux standards gouvernementaux américains FIPS (Federal Information Processing Standards). Elle comprend quatre modèles : un à interface USB-A, un autre en USB-C et leurs déclinaisons au format « nano ». Les prix à l’unité vont de 46 à 69 $.

Yubico estime que la majorité des produits affectés ont été remplacés ou sont sur le point de l’être. L’alerte que la firme californienne a lancée ce 13 juin 2019 vaut surtout pour les utilisateurs qui ont obtenu par l’intermédiaire d’un autre fournisseur. Un portail de remplacement est mis à leur disposition.

Les données restent

La faille en question est corrigée dans la version 4.4.5 du firmware, intégrée sur toutes les Yubikey FIPS livrées à partir du 30 avril 2019.

Ce sont les versions 4.4.2 et 4.4.4 qui posent problème (aucune version 4.4.3 n’a été publiée).

Le problème se pose à l’initialisation des clés. La procédure implique un autotest qui laisse en mémoire tampon certaines données.

Ces données, prédictibles, peuvent perturber les premières opérations cryptographiques, censées être basées sur des valeurs aléatoires.

Le risque varie en fonction des cas d’usage. Il est considéré comme important sur les applications qui recourent à l’algorithme ECDSA (cryptographie sur courbes elliptiques). Suffisamment en tout cas pour permettre à des tiers de reconstituer des clés de chiffrement.

Inversement, la création de clés RSA pose, d’après Yubico, des risques plus limité : jusqu’à 80 bits peuvent être prédictibles sur un minimum de 2 048 (contre 80 sur 256 pour l’ECDSA).

Illustrations © Yubico